L’époque où l’entreprise pouvait gérer le cyber-risque par son exposition (réseau, business, …) est totalement révolue. Refuser de prendre en compte ce risque peut avoir des conséquences qui vont de la « simple » perte de données à l’engagement de la responsabilité civile du patron. Sauf exception dans certains domaines (défense, R&D, …), la cyber-sécurité n’est pas intégrée à la culture d’entreprise ni aux préoccupations du dirigeant.

Voici quelques perceptions fausses entrainant la défaillance de la sécurité du système d’information.

1. Oublier que la principale faiblesse est entre la chaise et le clavier

Le maillon faible de la sécurité du système d’information est l’usager, mais il faut faire avec. La facilité d’utilisation de quelques outils (BYOD, partage de documents, …) peut avoir de graves conséquences sur l’intrusion ou la fuite de données. La cyber-sécurité, c’est d’abord de bonnes pratiques plutôt qu’un empilage de solutions de sécurité réduisant l’agilité du système d’information. La sensibilisation du dirigeant sur les risques (personnels) encourus et la formation des collaborateurs sont les principales pistes d’amélioration rapides et durables. Les pratiques élémentaires de cyber-sécurité doivent être intégrées à la culture d’entreprise à l’instar de la qualité de production et la recherche d’excellence.

2. Se rassurer en disant que l’on n’est pas la cible

Avec la faiblesse dans la prise en compte des cyber-risques, l’interconnexion des réseaux et les capacités d’automatisation, il ne suffit plus d’être visible pour devenir une cible car le coût d’une intrusion baisse constamment pour le hacker. Il est donc indispensable de se protéger pour ce que l’on est. Les bonnes pratiques dispensées et le déploiement de solutions techniques doivent se faire un contexte « ni parano, ni laxiste ». Il faut donc évaluer les conséquences d’une attaque sur l’activité, les clients, les fournisseurs et les collaborateurs pour savoir agir en conséquence.

3. Penser être bien sécurisé

Les outils utilisés par les usagers, les pratiques d’intrusion et la fiabilité des solutions évoluent en permanence. On pourrait considérer qu’un anti-virus à jour, qu’un pare-feu à jour et qu’une sauvegarde externalisée vérifiée régulièrement représentent le minimum légal. Mais ce périmètre n’est pas suffisant pour toute entreprise impliquée dans une activité digitale. Sans y affecter des moyens considérables, il faut assurer une mise à niveau régulière des bonnes pratiques des collaborateurs, des solutions techniques et des risques encourus par l’entreprise avec son exposition et pratiquer l’amélioration continue.

4. S’occuper seul de sa sécurité

Le périmètre de la sécurité du système d’information ne se limite plus à l’accès Internet, l’antivirus des postes de travail et les serveurs de la salle serveur de l’entreprise. Cette étendue, sans exiger l’intervention d’experts, nécessite des spécialistes pouvant orienter l’attention vers les failles de sécurité ayant le plus de conséquences pour l’activité de l’entreprise. Il est donc important de se faire accompagner de manière régulière.

5. Oublier d’intégrer la cyber-sécurité à la gestion de risque de l’entreprise

Au plus haut niveau de l’entreprise, la sécurité n’est que peu prise en compte. Le risque sur les personnes clés, l’incendie, la perte de chiffre d’affaires sont souvent couverts. Il faut étudier la souscription d’assurances en responsabilité et en bris pour les cyber-risques. Quand les statistiques montrent que 50% des entreprises (au niveau mondial) ayant subit un sinistre IT majeur ne survivent pas au-delà de 18 mois, il faut protéger l’entreprise du risque cyber qui n’est plus considéré maintenant comme un aléa.

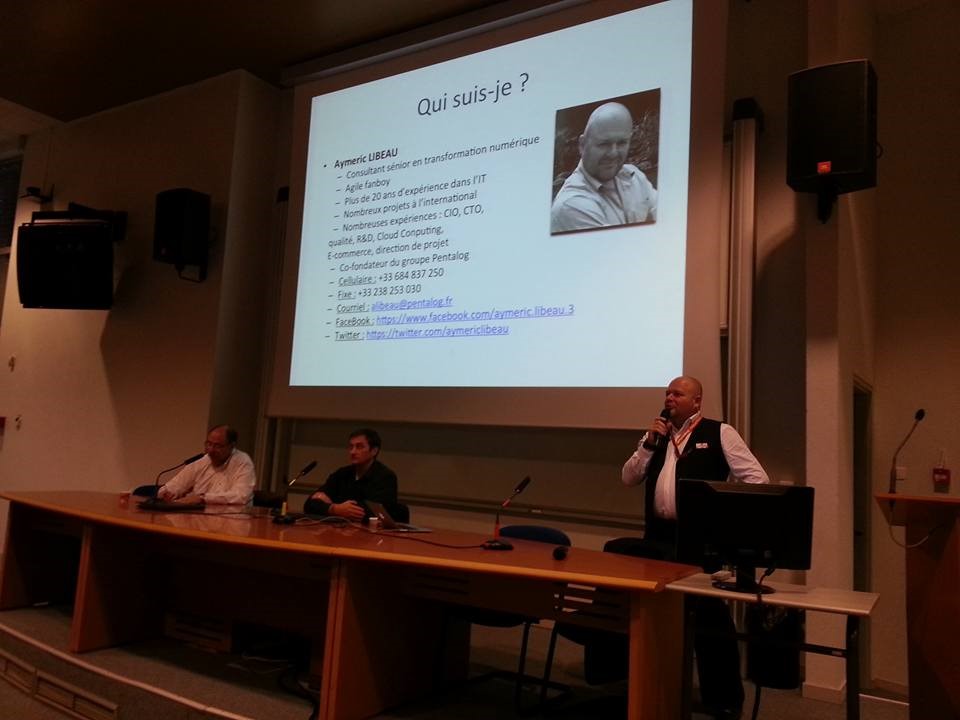

Les consultants de Pentalog accompagnent leurs clients dans l’amélioration permanentes des pratiques de sécurité. Par des audits, la définition de la politique de sécurité adaptée, un accompagnement dans la gestion de crise et le suivi des opérations d’améliorations, ces consultants organisent la démarche sécurité protégeant l’entreprise des cyber-risques.

Infogérance

septembre 8, 2015 à 14:24En d’autres termes, nous sommes tous concernés par le piratage informatique et que la seule clé pour une bonne sécurité IT réside en nous même. C’est un excellent billet de blog qui nous rappelle à quel point le système IT de notre entreprise n’est à l’abri des actes malveillants nulle part. Je pense qu’une sensibilisation de masse au sein de ces structures est l’une des meilleures solutions pour qu’elles arrêtent tout d’abord les pratiques malencontreuses comme le BYOD ou encore la négligence au niveau du système de sécurité. Et il est évident qu’il faut faire appel à des professionnels face à l’ampleur de la situation.